Основной протокол динамической маршрутизации в интернете (BGP), при котором сама таблица маршрутизации редактируется программно, к сожалению, уязвим перед атаками, когда некий узел начинает выдавать себя за другой, пишет Хакер.ру. Классическая история такой атаки произошла в 2008 году, когда после блокировки YouTube на территории Пакистана местный провайдер Pakistan Telecom начал выдавать себя за подсеть, которая на самом деле принадлежала сервису видеохостинга YouTube. В результате многие маршрутизаторы изменили свои таблицы маршрутизации и направили трафик, предназначенный для сайта YouTube, в сеть Pakistan Telecom.

Основной протокол динамической маршрутизации в интернете (BGP), при котором сама таблица маршрутизации редактируется программно, к сожалению, уязвим перед атаками, когда некий узел начинает выдавать себя за другой, пишет Хакер.ру. Классическая история такой атаки произошла в 2008 году, когда после блокировки YouTube на территории Пакистана местный провайдер Pakistan Telecom начал выдавать себя за подсеть, которая на самом деле принадлежала сервису видеохостинга YouTube. В результате многие маршрутизаторы изменили свои таблицы маршрутизации и направили трафик, предназначенный для сайта YouTube, в сеть Pakistan Telecom.

На карте указано местонахождение жертв атак с перенаправлением, которые Renesys зафиксировала в текущем году.

Отмечено 150 городов, где есть хотя бы одна жертва. Среди пострадавших — самые разные компании, в том числе VoIP-провайдеры, правительства стран и финансовые организации. В компании Renesys отметили удобный способ «прослушки» такого рода: если можно взять произвольный трафик с другого полушария, пропустить через свою сеть, изменить его по желанию — и отправить обратно, то зачем врезаться в оптоволокно?

Renesys приводит несколько характерных MiTM-атак. Например, в феврале 2013 года практически ежедневно трафик из различных сетей в мире перенаправлялся в сеть белорусского провайдера GlobalOneBel. Направление атаки менялось почти ежедневно, а в списке пострадавших стран оказались США, Южная Корея, Германия, Чехия, Литва, Ливия и Иран.

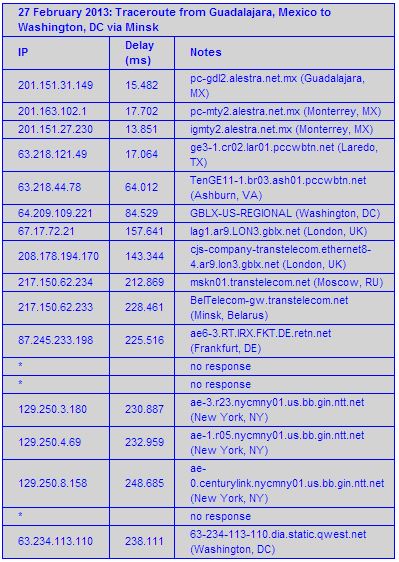

Специалистам удалось сохранить информацию о конкретной маршрутизации пакетов во время этих атак. Например, на карте показана схема перенаправления трафика из Мексики в Вашингтон через Москву и Минск. В этом случае белорусский провайдер Белтелеком специально изменил таблицы маршрутизации, чтобы получить нужный трафик, пропустить через себя — и отдать в пункт назначения.

Жертва, которая находится в Вашингтоне, может даже выполнить трассировку и увидеть нормальный маршрут к сайту, но на обратном пути пакеты проходят через Минск, где за действиями пользователя в интернете могут внимательно следить, считают в Renesys.

Атаки из Беларуси прекратились в мае 2013 года. Специалисты Renesys отмечают, что после этого высокую активность начал проявлять исландский провайдер Opin Kerfi, действуя примерно по такому же сценарию.

Renesys допускает, что изменение маршрутизации трафика могло произойти в результате какого-то бага, но скорее можно говорить о том, что таргетированные MiTM-атаки с перенаправлением интернет-трафика по BGP превратились из теоретической возможности в реальную угрозу.